Questo sito utilizza i cookie. Continuando a navigare nel sito accetterai l'uso dei cookie.

Iscriviti alla newsletter per ricevere le ultime notizie, gli aggiornamenti e le offerte speciali direttamente nella tua casella di posta

Red Hot Cyber Marzo 5, 2026 0 1

Negli ultimi mesi l’intelligenza artificiale è entrata un po’ ovunque nel lavoro...

HDblog.it Marzo 5, 2026 0 3

E altre app popolari. Installano un malware "certificato"

Punto Informatico Marzo 5, 2026 0 1

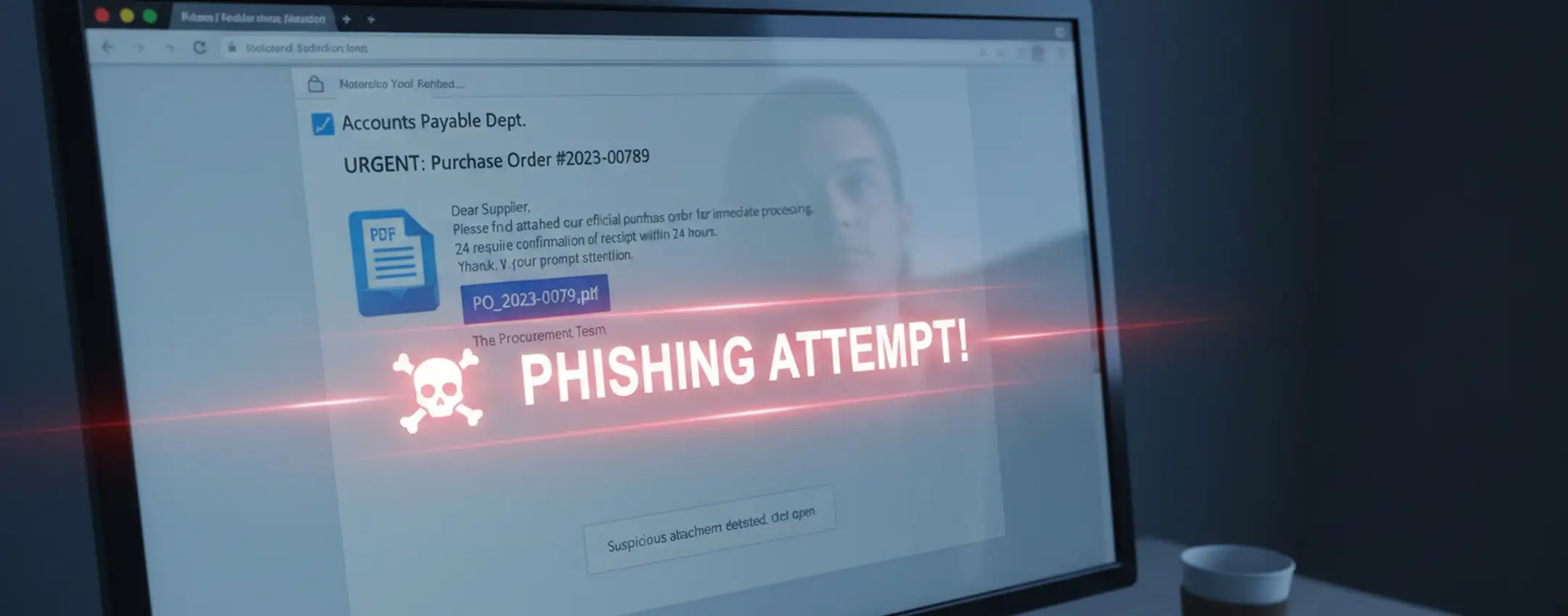

Un innocuo ordine di acquisto in PDF potrebbe nascondere malware che raccolgono...

Wired Italia Marzo 5, 2026 0 11

Un gruppo di ricercatori ha scoperto una campagna che sfruttava contenuti legati...

Punto Informatico Marzo 4, 2026 0 1

Nell'email inviata da una presunta agenzia nazionale finanziaria è presente un ...

Red Hot Cyber Febbraio 26, 2026 0 2

Un nuovo malware per Android chiamato Oblivion è apparso sui forum del darknet. ...

Wired Italia Febbraio 25, 2026 0 9

I ricercatori di sicurezza fanno luce su un malware venduto nei forum di hacking...

Questo sito utilizza i cookie. Continuando a navigare nel sito accetterai l'uso dei cookie.